Bien qu’il offre peu de garanties, le mot de passe a été la norme d’identification de l’utilisateur distant pendant des années. Mais nos vies personnelle et professionnelle étant largement numérisées, sa gestion devient complexe, voire impossible dorénavant.

Les attaques ciblées sur les serveurs d’accréditation se multiplient. Et on ne compte plus les fuites massives d’identifiants profitant des brèches de sécurité des logiciels et systèmes. Il est temps de remplacer le mot de passe par une méthode plus simple et plus sûre d’authentification pour accéder aux services en ligne et aux plateformes dans le cloud.

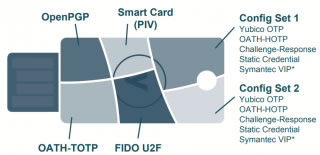

Yubico a travaillé avec Microsoft, Google, l’Alliance FIDO et le consortium W3C pour créer et lancer des standards ouverts qui préparent à un nouveau monde d’identification, sans mot de passe. FIDO2 est un nouveau standard qui permet de remplacer l’identification faible à base de mots de passe par une authentification forte en utilisant la cryptographie à clé publique (asymétrique) et un matériel de chiffrement.

L’authentification à distance, sans mot de passe

Lorsqu’un service tel que Dropbox intègre l’API WebAuthn, il rend l’authentification sans mot de passe possible ; on peut alors utiliser un dispositif physique compatible avec FIDO2 comme la YubiKey de Yubico par exemple, pour se connecter au service sans mot de passe. Il suffit de brancher sa clé sur le port USB pour s’authentifier.

FIDO2/WebAuthn utilise le même système de cryptographie que FIDO U2F, vérifiant les origines des tentatives de connexion pour prévenir les tentatives de phishing, mais sans mot de passe comme premier facteur de connexion. Ainsi, aucune information ne peut être récupérée à distance.

L’annonce de la prise en charge de WebAuthn par Dropbox, Chrome et Firefox a déclenché une vague d’intégrations sur d’autres services en ligne. Depuis peu, Microsoft Edge prend également en charge WebAuthn, CTAP1 et CTAP2, ce qui en fait le navigateur avec le plus large choix d’identifications du marché.

Un choix d’authentification à facteurs unique, doubles ou multiples

Il existe un vaste choix de méthodes d’identification dont l’authentification sans mot de passe à facteur unique, l’authentification à deux facteurs (2FA) et l’authentification à facteurs multiples (MFA).

FIDO2, un identifiant fondé sur un matériel de chiffrement, peut remplacer un identifiant et un mot de passe comme facteur unique d’authentification forte. L’utilisateur peut également exploiter sa clé de sécurité (un authentifiant FIDO2 à chiffrement matériel) comme second facteur. Enfin, pour plus de sécurité, il peut la combiner avec un facteur additionnel, comme un code PIN ou un geste biométrique.

Combiner les facteurs d’authentification

Les authentifiants par chiffrement matériel qui prennent en charge CTAP2 peuvent ajouter une étape de vérification en demandant à l’utilisateur d’entrer un code PIN ou d’effectuer un geste biométrique. Cette option dépend des menaces potentielles propres à chaque situation.

Une banque peut envisager d’utiliser un code PIN en plus d’une clé de sécurité pour relever le niveau de protection, tandis qu’une entreprise avec un réseau partagé d’ordinateurs ne l’envisagera pas forcément.

La Security Key de Yubico prend en charge CTAP2, et peut être utilisée aussi bien avec authentification par chiffrement matériel (sans recours à un identifiant) seul, ou avec un code PIN en plus.

Quel recours en cas de perte du dispositif matériel ?

Une bonne pratique consiste à disposer d’un backup de sa clé de sécurité quelque part. La Security Key ne contient aucune information identifiable, donc même si quelqu’un venait à la trouver, elle ne pourrait pas être utilisée pour accéder à vos comptes sans connaître l’identité du propriétaire de la clé et quels comptes sont enregistrés.

Le premier vecteur d’attaque pour le particulier comme pour l’entreprise est l’accès d’un compte à distance, que ce soit par le vol des identifiants, le phishing ou une attaque man-in-the-middle. FIDO2 et la Security Key Yubico sont conçus pour se prémunir contre ces menaces.

Pour ceux qui sont concernés par ces attaques physiques, l’option est d’exiger une authentification multi-facteurs, avec un code PIN pour une protection supplémentaire. De cette manière, si un individu obtient une Security Key volée, il aura tout de même besoin de connaitre quels comptes y sont liés, et d’avoir accès au code PIN pour se connecter.

Dernier avantage du standard ouvert d’authentification : son nombre de mises en œuvre est illimité.